Ciberataques a infraestructuras energéticas

Josep Albors, responsable de concienciación e investigación de ESET España

El pasado mes de diciembre la ciudad de Kiev se quedó sin suministro eléctrico debido a un apagón en una de las centrales generadoras del norte de la ciudad. Aparentemente, podría ser un incidente que entrara dentro de lo normal debido a los picos de uso por el frío polar que asolaba a la región pero las autoridades se temían lo peor. Ya había ocurrido justo un año antes, cuando más de 200.000 ciudadanos del oeste del país se quedaron sin calefacción eléctrica… debido a un ataque cibernético que saboteó también los equipos de distribución. Y estaban en lo cierto: de nuevo las centrales energéticas del país habían sufrido un ataque proveniente de ciberdelincuentes que habían sido capaces de acceder a los sistemas de comunicación de la central.

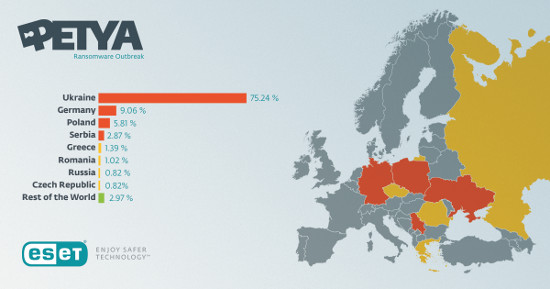

Como afirmó el pasado mes de junio Enrique Cubeiro, jefe de operaciones del Mando Conjunto de Ciberdefensa, “la próxima gran guerra comenzará con un clic" y si las grandes infraestructuras industriales no están preparadas, el futuro puede ser devastador. Ya hemos visto cómo afectó el ransomware WannaCry a grandes empresas españolas y de todo el mundo, paralizando durante horas sus operaciones, pero ni esto ha sido el principio ni lo más grave. De hecho, los sistemas de control industrial, especialmente aquellos que afectan a infraestructuras críticas como las estaciones eléctricas, depuradoras, centrales térmicas o nucleares, llevan años siendo objetivo de los ciberdelincuentes.

Los sistemas de control industrial, llamados SCADA (Supervisory Control And Data Acquisition o, en castellano, Supervisión, Control y Adquisición de Datos), suponen un concepto que se emplea para realizar un software para ordenadores que permite controlar y supervisar procesos industriales a distancia. Estos sistemas se usan desde hace mucho tiempo por todo tipo de empresas e industrias y es precisamente el hecho de haber sido desarrollados hace muchos años –y que fueron diseñados para funcionar aislados de cualquier red que no fuera la interna de la propia empresa o infraestructura que se encargaba de controlar– lo que los hace, ahora que están conectados al exterior, más vulnerables.

Los sistemas SCADA saltaron a las primeras páginas de todos los periódicos hace ya 7 años, cuando se desveló la existencia de Stuxnet, una amenaza muy avanzada diseñada por EEUU e Israel para atacar el desarrollo del programa nuclear iraní. Gracias a este ataque, ahora cualquier incidente en un sistema industrial, especialmente si se trata de una infraestructura crítica, es vigilado para ver si hay alguna posibilidad de que exista una ciberamenaza involucrada. De hecho, son múltiples los ataques sufridos por industrias de todo tipo y que han provocado daños físicos, como los ataques hace unos años a una siderúrgica alemana en la que, mediante una serie de mensajes supuestamente remitidos desde el interior de la planta para ganarse la confianza de los operarios, los ciberdelincuentes consiguieron acceder a las redes de producción y alteraron los parámetros de algunos de los sistemas críticos de la empresa.

Precisamente aprovechando que los sistemas industriales de comunicación no han evolucionado a la par que los ataques, los ciberdelincuentes no necesitan buscar vulnerabilidades en los protocolos sino que tan sólo deben enseñar al malware a hablar el mismo lenguaje. Y así es como se desarrolló Industroyer, la última gran amenaza en los sistemas de comunicación industrial.

Lo que hace realmente peligroso a este nuevo malware es que, a diferencia de Stuxnet, que estaba pensado para atacar un objetivo en concreto, puede ser utilizado para atacar prácticamente cualquier sistema de control industrial que utilice los protocolos de comunicación utilizados en infraestructuras de todo tipo, entre las que se incluyen las de suministro de energía eléctrica, sistemas de control de transporte y otros sistemas encargados de gestionar el abastecimiento de agua o gas, por poner solo unos ejemplos.

Los investigadores de ESET que lo descubrieron la pasada primavera afirman que podría estar detrás de los ataques sufridos el pasado mes de diciembre de 2016 en algunas centrales eléctricas de Ucrania. Se trata de un virus capaz de controlar directamente los conmutadores y los interruptores de las subestaciones eléctricas aprovechando los protocolos de comunicación industrial utilizados en todo el mundo en infraestructuras críticas relacionadas con el sector de la energía.

La peligrosidad de Industroyer radica precisamente en el hecho de que usa los protocolos en la manera en que fueron diseñados para ser usados y que es altamente personalizable: aunque se trata de un malware universal, ya que puede ser usado para atacar cualquier sistema de control industrial usando algunos de los protocolos de comunicación de la lista de objetivos, algunos de los componentes de las muestras analizadas estaban diseñados para apuntar a un tipo particular de hardware.

Por ejemplo, algunos de los componentes estaban en esta ocasión modificados para ser usados contra sistemas que incorporan determinados productos industriales de control de energía o contra dispositivos de empresas concretas usados en subestaciones eléctricas y otros campos de aplicación relacionados.

En definitiva, este tipo de ataques pone de relieve la necesidad de que los gobiernos y las industrias críticas refuercen los sistemas de comunicación de sus activos contra cualquier tipo de ciberataque.